Het doel van dit proces is om gebruikers tijdelijk de mogelijkheid te geven om hun apparaat(en) te onboarden in Intune door middel van een aanvraag en activatie in Privileged Identity Management oftewel PIM in Microsoft Entra.

Benodigdheden

- Toegang tot PIM, via Microsoft Entra P2 of een soortgelijke licentie met PIM (LINK).

- Toegang tot Intune Plan 1, via benodigde licentie (LINK).

Disclaimer

Dit proces is ontwikkeld om te onderzoeken of PIM hiervoor gebruikt kan worden, toepasbaarheid in een productieomgeving is niet onderzocht. De testomgeving had de beschikking over de volgende licenties: Microsoft E5 en Azure AD P2 / Entra P2 licentie. Het volgende is succesvol getest tijdens de ontwikkeling:

- PIM activatie

- Enrollment van een iPad

- Vervallen PIM activatie en functionaliteit van de iPad

- Toewijzen configuratie profiel zonder active PIM

Het proces

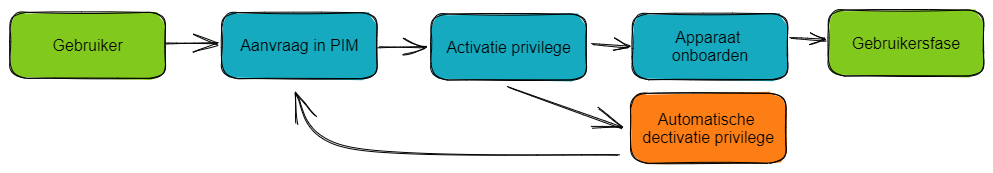

Binnen het proces worden globaal de volgende stappen doorlopen:

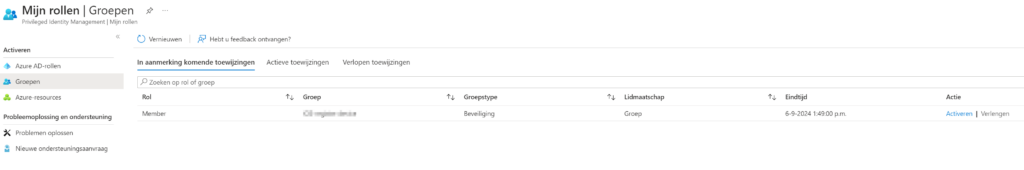

Hoe werkt het voor een gebruiker? De gebruiker opent het PIM dashboard. Onder ‘My roles’ > ‘Groups’ heeft de gebruiker de mogelijkheid om het lidmaatschap te activeren voor de groep ‘OS Device-user-enroll’.

Zodra de gebruiker de activatie heeft voltooid wordt de gebruiker lid van de betreffende groep. Het lidmaatschap op de groep geeft de gebruiker vervolgens het recht om een device te onboarden binnen Microsoft Intune. De gebruiker kan na activatie direct de onboarding uitvoeren. Het privilege dat de gebruikers heeft verkregen stop automatisch na X periode, dit is afhankelijk van wat er wordt ingesteld. Zodra de onboarding is afgerond heeft de gebruiker de beschikking over een onboarded apparaat in Intune met alle voordelen die daarbij horen.

Configuratie

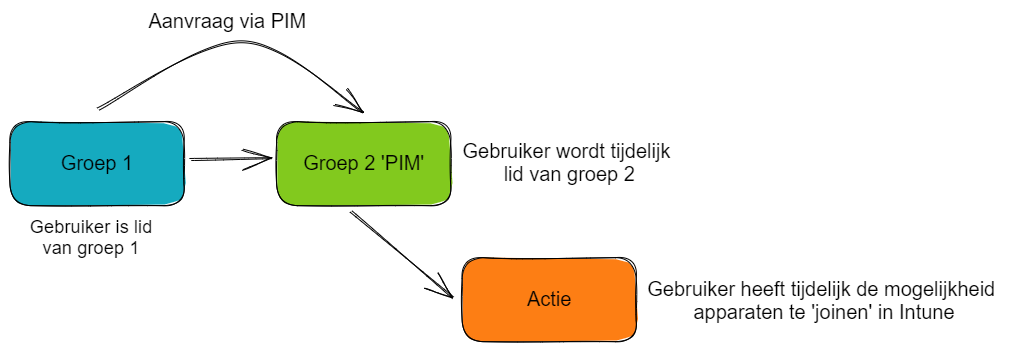

Onder de motorkap moeten er een aantal zaken geconfigureerd worden in Entra en Intune. Daarbij zijn er voor het PIM gedeelte 2 security groups nodig om de activatie en toewijzing uit te kunnen voeren. Eén groep bestaat uit leden die een aanvraag mogen indienen. De andere groep is de PIM groep waar aanvragers tijdelijk lid van worden. Hoe dit werkt wordt toegelicht aan de hand van onderstaand voorbeeld:

Gebruikers moeten de mogelijkheid hebben een iOS device te kunnen onboarden. Er wordt een groep gemaakt met alle gebruikers van iOS devices. Vervolgens wordt een tweede groep gemaakt, deze groep heeft standaard geen gebruikers en wordt gevuld door middel van PIM.

Groep 1: leden maken allemaal gebruik van iOS devices

Groep 2: PIM groep met leden uit groep 1, na goedkeuring met PIM.

Actie: groep 2 is lid van een Enrollment device platform restrictions profiel voor iOS apparaten.

Privileged Identity Management

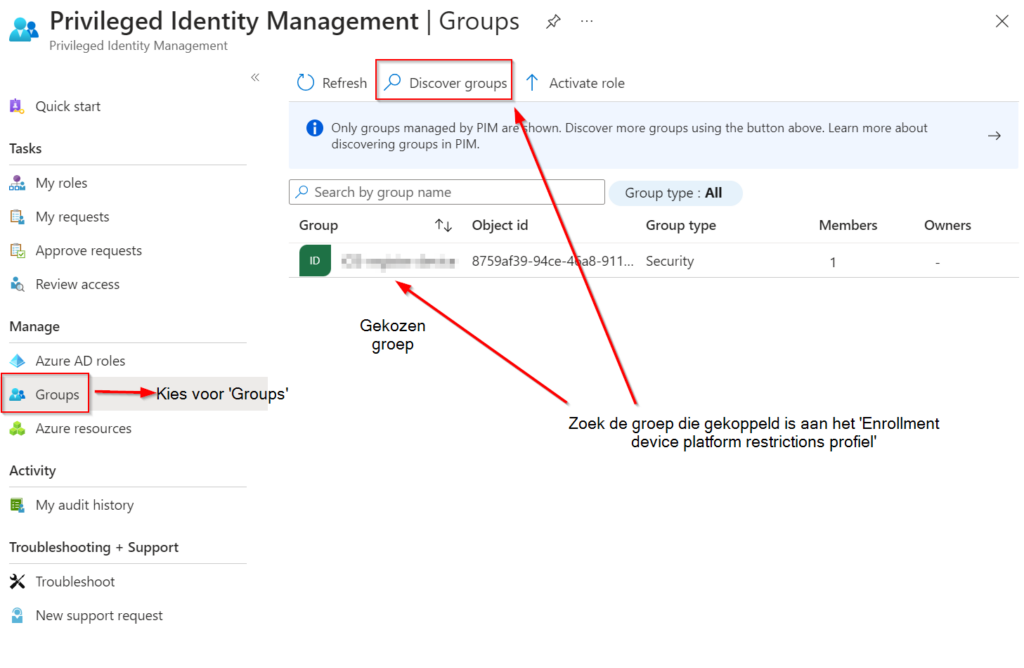

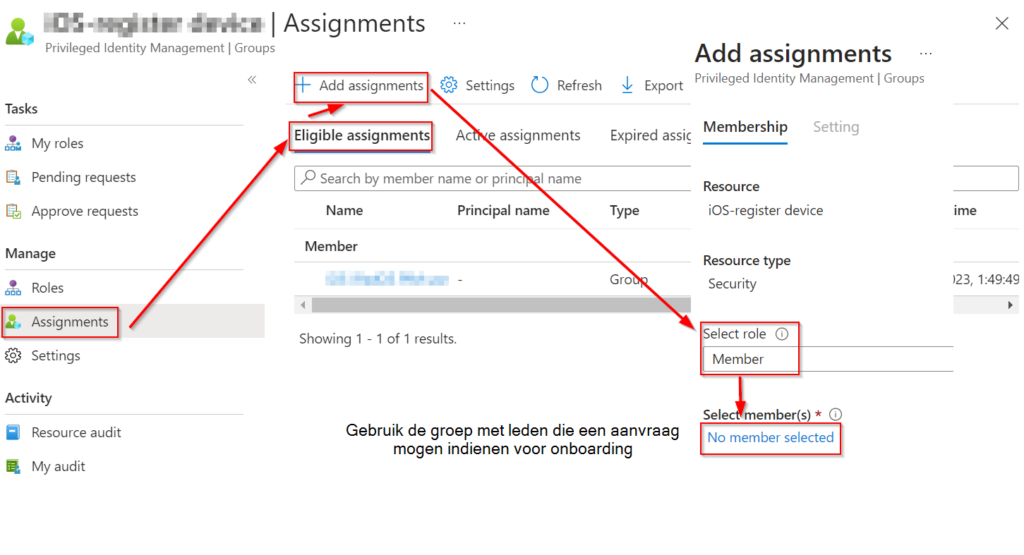

De configuratie binnen PIM gaat als volgt. Open het PIM dashboard. Onder ‘Discover groups’ kies voor de groep zonder leden.

Klik vervolgens op de groep

Voeg de groep met leden toe dat de mogelijkheid krijgt om een aanvraag in te dienen om een device te kunnen onboarden (de groep met leden).

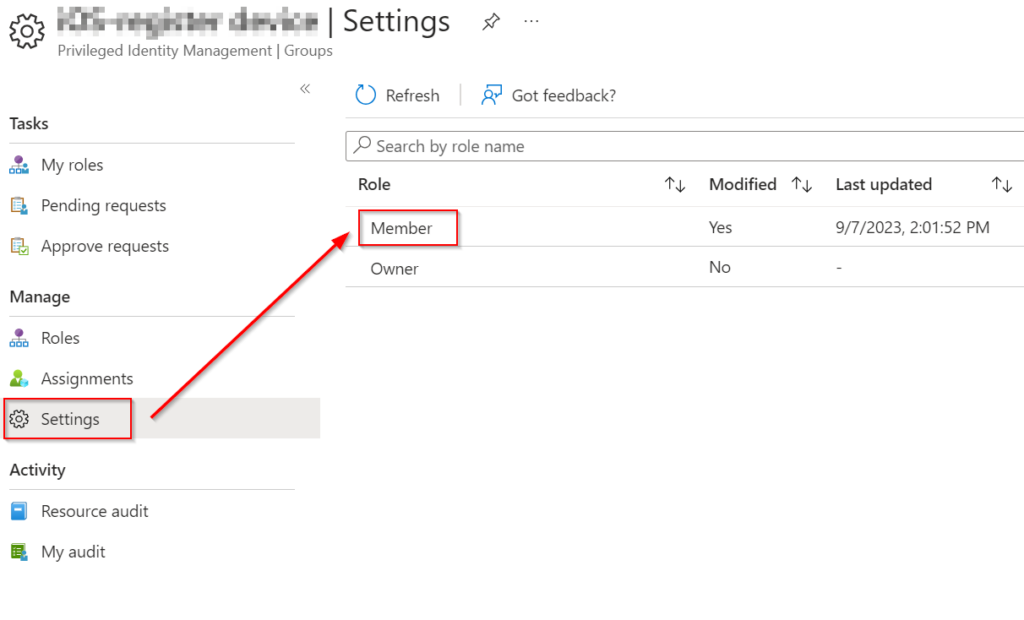

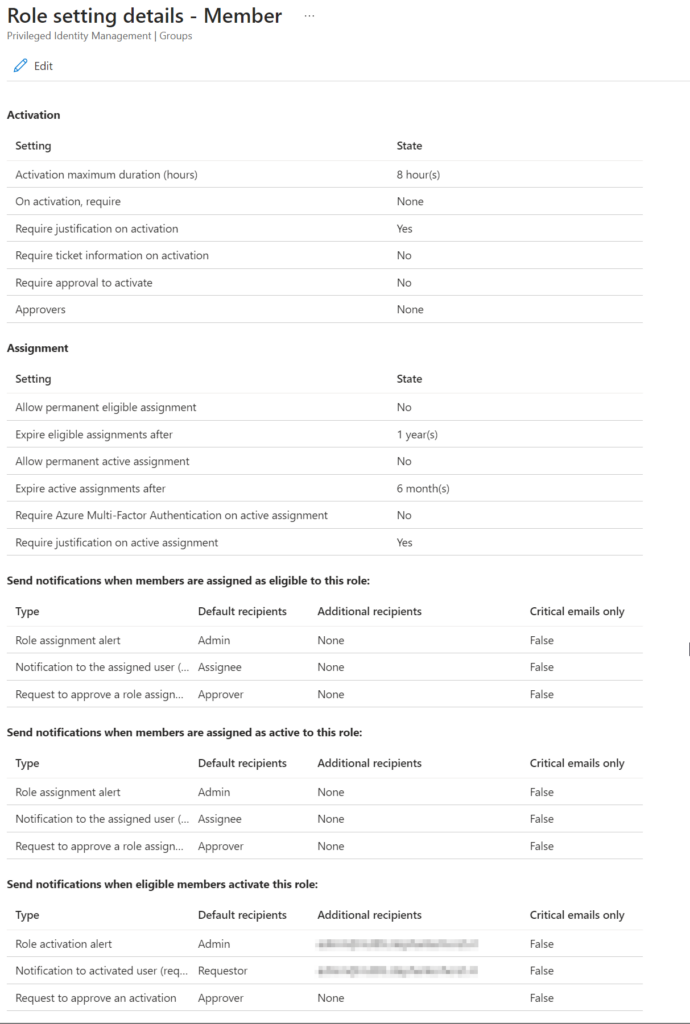

De laatste stap binnen PIM is het configureren van de aanvraag die een gebruiker indient en die informatie die de gebruiker daarbij moet opgegeven. Daarnaast kan worden geconfigureerd dat een aanvraag eerst moet worden goedgekeurd voor dat de gebruiker het privilege krijgt.

Het settings overzicht ziet er als volgt uit:

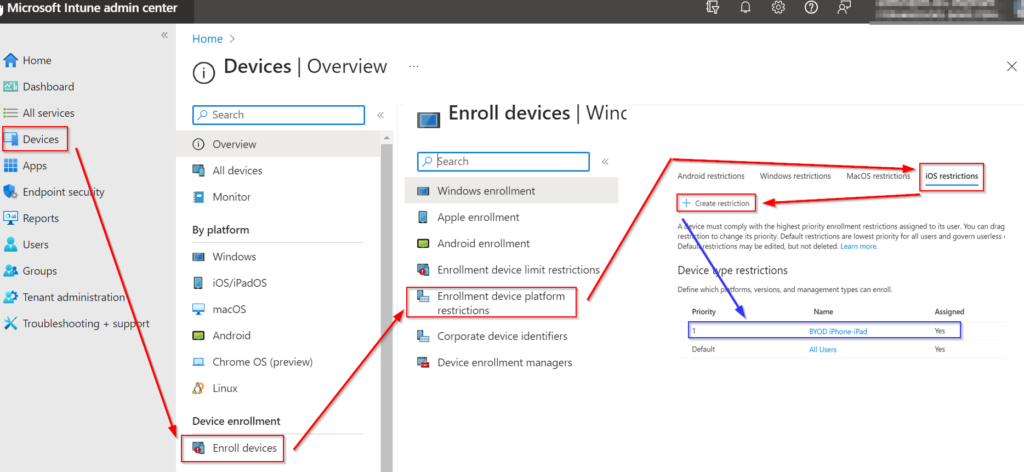

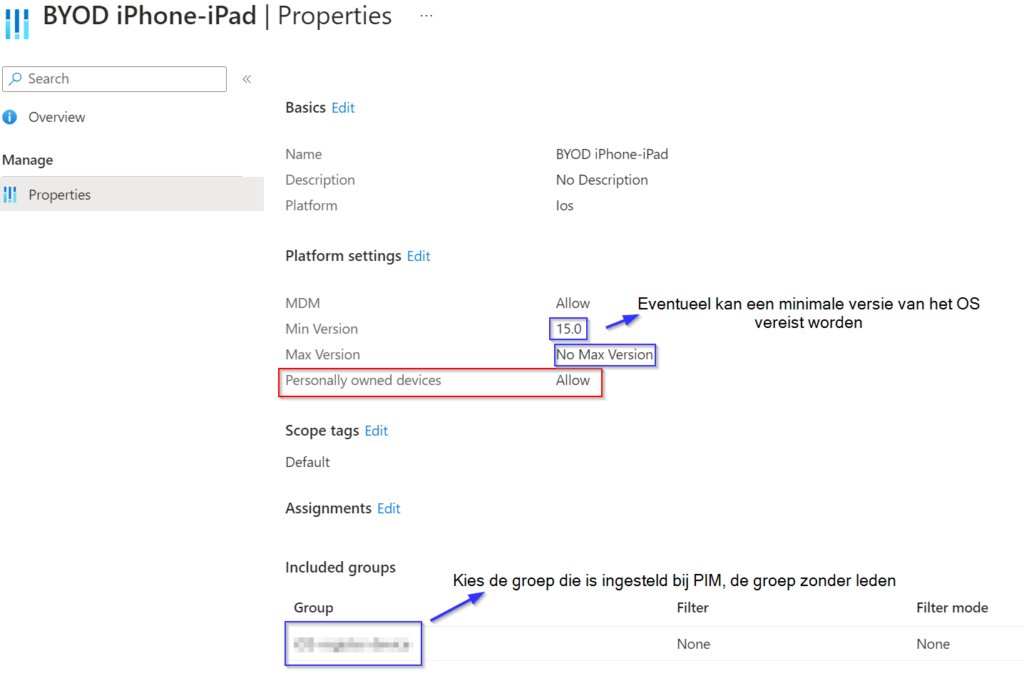

Intune – Enrollment device platform restrictions

De laatste stap is een enrollment device restriction profiel aanmaken. In dit geval a.h.v. het voorbeeld een voor iOS, maar dit kunnen ook andere besturingssystemen zijn.

Met de volgende configuratie van het profiel:

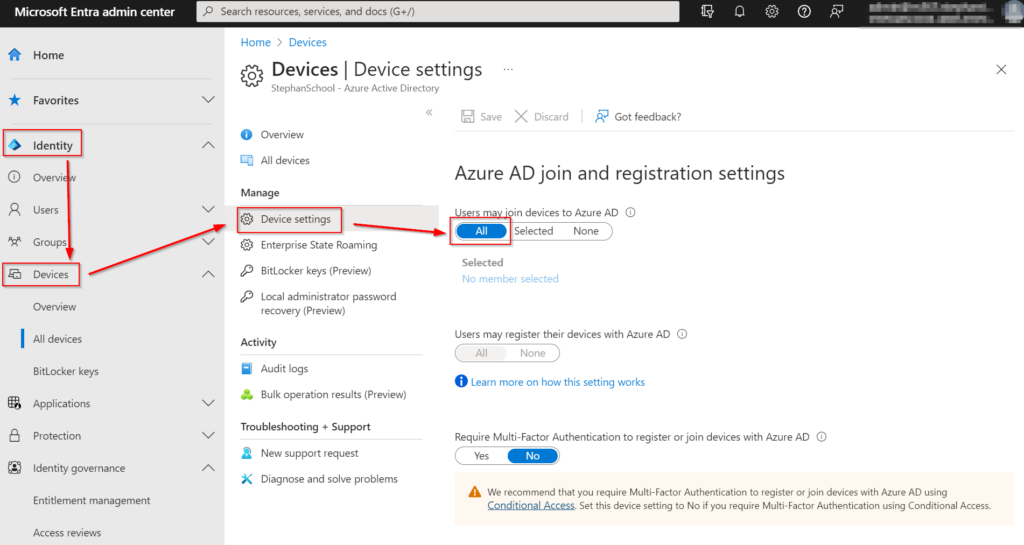

Entra / Azure AD

In de meeste gevallen dient alleen in Entra het volgende gecontroleerd te worden en waar nodig aangepast.

Ik ben benieuwd wat jullie van dit proces vinden? En wat de toepasbaarheid er van kan zijn in de praktijk?